ТРИ СЛАЙДА. КАК ШПИОНЯТ В ИНТЕРНЕТЕ

15.07.2013 10:58

В драматичной череде событий, сопровождающих разоблачительные сливы Эда Сноудена о тайнах спецслужб, особо интересными представляются как бы побочные эпизоды этой саги. Эпизоды, которые на самом деле — при надлежащем к ним внимании — раскрывают суть происходящего в мире куда более адекватно, нежели весь тот трескучий и малосодержательный шум в СМИ "о шпионах, которые шпионят". Вот лишь два типичных примера навскидку.

В драматичной череде событий, сопровождающих разоблачительные сливы Эда Сноудена о тайнах спецслужб, особо интересными представляются как бы побочные эпизоды этой саги. Эпизоды, которые на самом деле — при надлежащем к ним внимании — раскрывают суть происходящего в мире куда более адекватно, нежели весь тот трескучий и малосодержательный шум в СМИ "о шпионах, которые шпионят". Вот лишь два типичных примера навскидку.

Эпизод первый. Когда Эдвард Сноуден озвучил официальное обращение к двум десяткам стран с просьбой о предоставлении ему политического убежища, а в качестве наиболее предпочтительного пристанища была названа Исландия, там тут же обозначился генеральный секретарь ООН Бан Ки Мун.

Выступая в Рейкьявике перед членами исландского парламента, глава важнейшей на планете международной организации счел нужным не просто персонально упомянуть Сноудена (что для главы ООН в высшей степени странно), но и всячески его осудить "за безответственное раскрытие" секретов разведывательных спецслужб.

То есть публикацию правды о нелегальной возне шпионов, по убеждению Муна, следует расценивать не иначе как "злоупотребление" информацией, создающее для мирового сообщества больше проблем, чем пользы...

Эпизод второй — это злосчастное возвращение на родину президента Боливии Эво Моралеса, когда Франция-Испания-Португалия-Италия дружно (и с вопиющим нарушением общепринятых международных норм) перекрыли воздушное пространство Европы, заставив президентский самолет вынужденно приземлиться в Австрии.

А на земле венского аэропорта борт главы суверенного государства, находящегося при исполнении официальной миссии, был подвергнут унизительному досмотру — на предмет выявления "посторонних лиц". (Раз Моралес летел из Москвы, а там одобрительно отозвался о смелости Сноудена, то "кто-то" — не шибко умный, но очень могущественный — подобным способом решил, очевидно, помешать перемещению беглеца-разоблачителя в Южную Америку).

Понятно, наверное, что все такие вещи являются полнейшим дипломатическим беспределом. Фактически криминалом на государственном уровне и примером того, как не могут и не должны быть устроены международные отношения в цивилизованном мире. Но куда менее понятными выглядят собственно те механизмы, с помощью которых и руководством ООН, и властями далеко не последних государств планеты можно, оказывается, манипулировать, словно безмозглыми марионетками...

Так вот главная, пожалуй, суть топ-секретных документов, которые благодаря Сноудену появляются ныне в прессе для всеобщего ознакомления, заключается именно в этом. Данные материалы одновременно являются и документальными свидетельствами, и своего рода "шпионскими метафорами", наглядно поясняющими, каким образом в действительности устроена вся жизнь в нашем странном мире.

Иными словами, почти любой из слайдов внутренних презентаций АНБ США, оказавшихся ныне на страницах СМИ, можно трактовать двояко. С одной стороны, как содержательную информацию о реальных технологиях и масштабах компьютерного шпионажа. А с другой стороны — как аллегорию, отражающую ту или иную грань почти всеобщей слепоты общества, не имеющего практически никакого представления о реальных механизмах власти и тайных делах спецслужб.

В конце каждого подраздела приводятся ссылки на дополнительные материалы и расследования, дающие более адекватную картину происходящего.

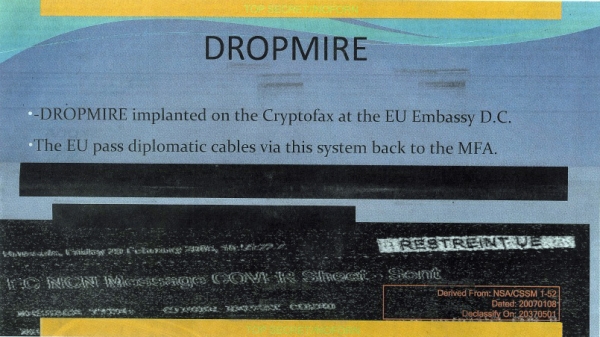

Начать иметь смысл с наименее выразительного, на взгляд многих, слайда. На котором нет ни впечатляющих блок-схем о работе систем перехвата АНБ, ни таблиц с перечислением ведущих ИТ-корпораций как провайдеров, снабжающих разведку США данными и коммуникациями всех своих клиентов.

|

На этом же невзрачном слайде чуть ли не единственно содержательная информация говорит о том, что технология перехвата под названием DROPMIRE внедрена американской спецслужбой в факсимильный шифратор Cryptofax, засекречивающий переписку посольства Евросоюза в Вашингтоне.

Чтобы сразу стало ясно, насколько взгляд специалиста отличается от взгляда несведущего человека, далее полезно привести рассказ Маркуса Куна, которого именно этот слайд — среди всех прочих разоблачений Сноудена — заинтриговал наибольшим образом.

Причина обостренного интереса в том, что в открытом академическом сообществе Маркус Кун является одним из главных специалистов в области TEMPEST. Этим кодовым словом уже довольно давно принято называть особые шпионские технологии, которые через побочные компрометирующие излучения аппаратуры позволяют похищать информацию о содержании тех документов, которые данные аппараты обрабатывают.

Тему TEMPEST принято считать очень большим секретом спецслужб. Так что о том, как подобные вещи делаются ныне у шпионов, информации в открытой литературе почти что нет. Но на рубеже восьмидесятых и девяностых годов это направление исследований было самостоятельно "переоткрыто" академическим сообществом ученых и специалистов по компьютерной безопасности. От них-то постепенно публика и узнала про возможности TEMPEST много интересного.

И вот, поскольку Куну, работающему в Компьютерной лаборатории Кембриджа, в свое время доводилось лично проводить массу экспериментов по перехвату компрометирующих сигналов-утечек от офисного оборудования, то в слайде про Евросоюз и DROPMIRE он тут же распознал хорошо знакомую ему картинку.

Сильно зашумленное изображение в нижней трети слайда — это то, что исследователь может получить из эфира, если станет целенаправленно прослушивать его с помощью качественного радиоприемника на предмет выявления компрометирующих излучений. В частности, очень похожим образом выглядит перехватываемый видеосигнал от дисплея с изображением страницы текста.

В ходе своих исследований Маркус Кун больше всего занимался побочными утечками от катодно-лучевых кинескопов и LCD-дисплеев компьютеров, а излучения факсимильной техники в его круг интересов прежде как-то не попадали. Кроме того, Кун особо подчеркивает, что не знает больше ничего о данном конкретном случае, кроме освещаемого в газетах.

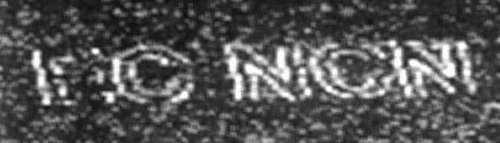

Однако тщательное рассмотрение зашумленного сигнала со слайда дает ему несколько существенных подсказок о работе конкретно этой шпионской технологии. Давайте приглядимся, предлагает он, к тому, как именно выглядит текст заглавными буквами — EC NCN:

|

Можно заметить, что только вертикальные края этих букв обозначены как яркие линии, в то время как соответствующие горизонтальные края по сути дела отсутствуют (например, в буквах E и N). Теперь представим себе, что устройство, от которого перехватывается сигнал, — это факс-машина на основе движка лазерного принтера. В таком аппарате луч лазера последовательно, один за другим, экспонирует пиксели изображения на светочувствительный, электрически заряженный барабан.

Если лазер включен, то в той точке, где он освещает барабан, происходит снятие заряда статического электричества, так что порошок тонера не прилипнет, и в результате это будет белый пиксель. Если же лазер выключен, то поверхность барабана остается заряженной, тонер прилипнет, затем перейдет на бумагу, результатом чего на отпечатке становится черный пиксель.

Типичный принтер такого рода имеет единственный лазерный диод, который последовательно и по одному наносит пиксели на печатаемую страницу — строка за строкой. Теперь пора отметить, что всякий раз, когда лазерный диод включается и выключается, то от кабеля, который его питает, происходит электромагнитный всплеск сигнала, или клик. И вот этот клик можно услышать с помощью радиоприемника, который настроен перехватчиком на множество таких частей радиоспектра, где обычно бывает тишина.

При частоте пикселей порядка нескольких мегагерц (в зависимости от разрешения картинки и скорости печати) стандартный AM-радиоприемник, предназначенный для прослушивания обычных радиопередач, не способен к восприятию такой быстрой последовательности кликов. Однако хороший лабораторный приемник с диапазоном рабочих частот, охватывающих много мегагерцев, данную задачу решает.

Полученную в результате волновую форму затем можно оцифровать и конвертировать в растровую картинку (то, как именно это делается, в подробностях исследуют несколько статей и технических отчетов Маркуса Куна, а ссылка на рассказ об этой работе по-русски приведена в конце раздела).

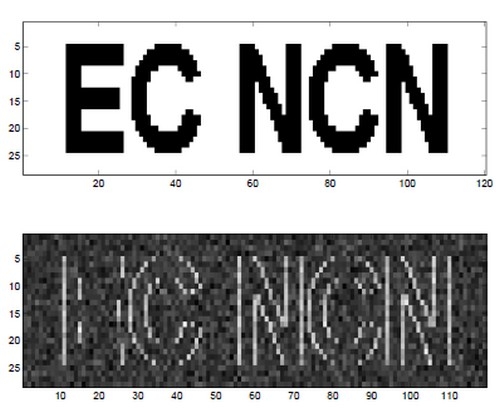

Ну а теперь, предлагает Кун, давайте устроим моделирование-симуляцию того, как может выглядеть результат эфирного перехвата сигнала от лазерного принтера, который печатает на бумагу уже знакомую нам последовательность букв EC NCN. В верхней части иллюстрации — собственно текст, который перехватывается, а внизу — то, что перехватчик увидит как результат своей работы:

|

По мере того как лазерный луч сканирует изображение текста строка за строкой, каждый раз, когда он включается или выключается, то есть всякий раз при переходе между белой и темной частями картинки, оказывается возможным визуализировать сопутствующий широкополосный "клик" в эфире — как яркий пиксель. Таким образом, любой вертикальный край буквы превращается в яркую вертикальную линию.

В то же время горизонтальные края остаются невидимыми. Плюс к этому вы получаете на картинке фоновый шум — от множества всевозможных других вещей, которые в это же время происходят в той же самой части радиоспектра.

Кун подчеркивает, что на приведенной выше картинке он просто смоделировал достаточно типичный TEMPEST-процесс. В реальной картинке, приводимой на слайде газетами, конечно же, имеются некоторые отличия от модели Куна.

Во-первых, строки сканируемого изображения могут не быть строго горизонтальными, во-вторых, появляются отличия из-за других шрифтов печати или иной разрешающей способности. В-третьих...

Впрочем, дальнейшие подробности из технической части анализа Куна именно здесь уже вряд ли важны и уместны (все интересующиеся могут найти оригинал этого исследования по адресу). И без того, наверное, уже всем ясно, что шпионская технология DROPMIRE является одной из разновидностей Tempest-атак. Куда же более содержательным представляется переход к "аллегорической" компоненте топ-секретного слайда. Причем начать тут удобно с примечательного слова-названия DROPMIRE, которое в обычных и стандартных англо-русских словарях не встречается.

Более существенный (согласно лингвистическим правилам) второй корень MIRE означает "болото" или "грязь". А корень DROP, соответственно, "каплю" или "кидать" (брызгать). Иначе говоря, в вольно-ироническом переводе на русский эту технологию можно трактовать как нечто такое, что связано с копошениями шпионов в "брызгах грязи из болота"...

Подобная аллегория именно в данном случае представляется особо уместной по той причине, что шпионят тут за посольством Евросоюза. То есть, грубо говоря, за такой организацией-говорильней без армии и спецслужб, решения которой не имеют никакого обязательного характера для стран-участниц. Однако подслушивание закулисных обсуждений и разборок в этой говорильне позволяет шпионам выявлять узлы противоречий, претензий и склок между членами ЕС, а затем использовать это "грязное бельишко" в интересах США.

Понятно, конечно, что подобная нечистоплотная возня не имеет абсолютно никакого отношения ни к борьбе с международным терроризмом, ни к "делу мира во всем мире". Однако копошение в грязи — это один из давних и весьма важных компонентов в работе не только американских, но и практически всех прочих секретных спецслужб. Именно через этот канал обычно отыскиваются слабые места политиков и других "объектов разработки", за которые их можно зацепить, как следует прищемить, а затем через беспощадный шантаж манипулировать людьми, словно послушными марионетками.

Ведь никто же, наверное, не думает, что генеральный секретарь ООН без серьезных на то причин вдруг становится страшно озабочен не ситуацией в каком-нибудь там неблагополучном регионе планеты, а сугубо личным демаршем некоего молодого компьютерщика, сильно обидевшего разведслужбы США...

Дополнительные материалы

Об истории рождения технологий Tempest в недрах спецслужб: "Секреты дальночувствия";

О темпест-исследованиях Маркуса Куна, позволяющих дистанционно снимать информацию с дисплеев компьютеров и экранов ТВ: "Волны компромата";

О специфических особенностях непотопляемого шефа ФБР Дж. Эдгара Гувера, снискавших ему титулы "сточной ямы, накапливающей грязь" и самого худшего политического деятеля за всю историю США: "Страницы жизни героя".

⇡#СЛАЙД №2: "ОБЛАЧНОСТЬ И ТУМАН"

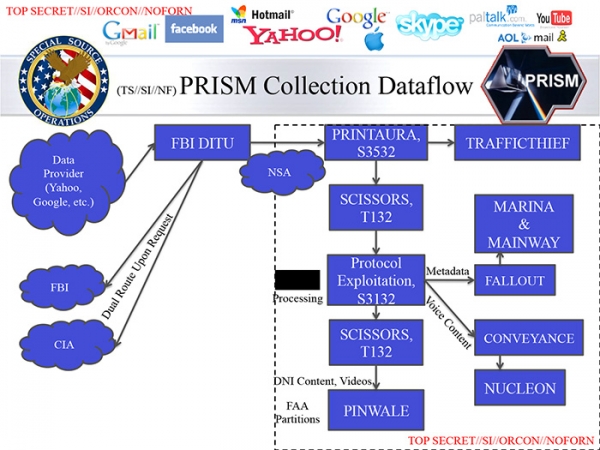

Второй топ-секретный слайд из коллекции Сноудена посвящен разведывательной программе АНБ под названием PRISM. С помощью наглядной блок-схемы он отображает общие принципы, на основе которых функционирует эта система-пылесос для тотальной слежки за Интернетом.

|

Дабы суть этой любопытной картинки стала понятнее, следует выделить ее главные элементы:

[a] собственно базу данных PRISM (очерченный пунктиром бокс, занимающий основную часть слайда);

[b] множество ведущих провайдеров данных (Google, Yahoo, Apple, Facebook, Microsoft, Skype и так далее), наполняющих базу АНБ коммуникациями своих пользователей и совокупно обозначенных облаком в левой верхней части изображения;

[c] важный блок под названием FBI DITU, выступающий в качестве своего рода "прокладки" между облаком провайдеров и облаком АНБ (плюс шпионскими облаками ЦРУ и самого ФБР).

Название блока FBI DITU расшифровывается как Data Intercept Technology Unit, или, по-русски, "Подразделение технологий перехвата данных в составе ФБР". Важнейшая особенность технических средств этого подразделения в том, что они непосредственно и на абсолютно законных основаниях встроены прямо в серверное оборудование всех провайдеров США. Благодаря именно этому оборудованию DITU, как принято считать, ФБР США имеет возможности для беспрепятственного обеспечения правоохранительной деятельности в Интернете — получая от провайдеров доступ к электронной почте, файлам хранения, чатам и всем прочим коммуникациям интернет-пользователей.

В отличие от ФБР, разведслужбы США формально не имеют у провайдеров столь мощной технической базы. Поэтому считается, что они получают от провайдеров данные перехвата лишь по индивидуальным запросам, санкционированным специальным судом FISC, который надзирает за законностью шпионажа на американской территории.

Но одно дело, как это выглядит на бумаге, и совсем другое, как реализовано на практике. Формально провайдеры вроде Google или Facebook сообщают публике, что да, они обязаны по закону сотрудничать с разведкой, но делают это в очень ограниченных масштабах, время от времени пересылая в АНБ запрошенную информацию по FTP, старомодному каналу перекачки данных. Но ни о какой такой широкомасштабной программе PRISM никто из провайдеров и не слышал-то никогда.

На самом же деле, как выясняется, база данных АНБ фактически напрямую подключена к серверам провайдеров, но только через каналы DITU ФБР. А это означает, как свидетельствуют опубликованные Сноуденом документы, что в АНБ имеют возможность не только тотально перекачивать себе все что нужно, но и в реальном времени контролировать онлайновую жизнь своих "объектов" — сразу же получая сигналы об их заходе, скажем, в аккаунт электронной почты или об отправке очередного послания...

Отсюда понятно, наверное, что все эти ритуалы с "санкциями суда" и с пересылкой файлов через ftp служат, по сути, лишь в качестве прикрытия гигантской индустрии слежки. Или, образно выражаясь, в качестве тумана, скрывающего шпионские "облака", плотно накрывшие провайдеров. И дабы отсюда плавно перейти к обобщенно-метафорической значимости рассмотренного слайда, полезно вспомнить впечатляющую историю с компрометацией сотовой связи в Греции.

|

Если кто не в курсе или забыл, то в период 2004–2005 годов крупнейшему в Греции провайдеру GSM-телефонии Vodafone Greece некие загадочные и по сию пору "неустановленные силы" внедрили в аппаратуру чрезвычайно хитрую шпионскую закладку.

Технически эта закладка для скрытного прослушивания абонентов была реализована на основе совершенно легального ПО, используемого в следственной работе правоохранительных органов и созданного самим поставщиком связного оборудования для Vodafone Greece, шведской фирмой Ericsson. Иначе говоря, техническая схема доступа тут была примерно та же, что и в истории с PRISM.

Главной же фишкой закладки было то, что оператор связи Vodafone Greece эту программу легального подслушивания для себя не приобретал и не устанавливал, а в сети компании шпионская подсистема работала как бы невидимо и неведомо для обслуги Vodafone. Но при этом на постоянной прослушке стояли телефоны премьер-министра Греции, его жены, ключевых фигур правительства, включая министров обороны и госбезопасности, а также многих других заметных лиц в государстве общим числом около 100.

Самым неприятным аспектом конкретно для Греции в этой истории оказалась невозможность признать правду. Обе ведущие партии страны, поочередно сменяющие друг друга у власти, в международных делах придерживаются откровенно проамериканской позиции. А независимые расследования истории с закладкой, как их ни тормозили и ни запутывали, все равно упорно указывали на США как на организатора выявленной прослушки.

Хуже того, в прессе всплыли и четкие — вплоть до имен исполнителей — данные о том, что помогали устанавливать и настраивать эту закладку для американцев сотрудники греческой разведслужбы EYP.

Немало неприятностей доставил этот скандал и руководителям по уши замешанных в него компаний, английской Vodafone и шведской Ericsson.

Во-первых, потому, что "теневые" телефоны сети, через которые прослушка ретранслировалась за рубеж, сливали этот материал на номера, расположенные не только в США, но также и в Британии и Швеции (прозрачно указывая на замешанность "в деле" национальных разведслужб этих государств).

Во-вторых, потому, что Ericsson категорически отказалась предоставить для изучения исходные коды программ, обеспечивающих "легальный перехват".

А в-третьих, непосредственно с выявлением закладки оказалась связана таинственная смерть топ-менеджера Vodafone Greece, Костаса Цаликидиса. Хотя официально эту смерть расценили как самоубийство с неясными мотивами, в прессу Греции просочилась масса фактов, свидетельствующих о хладнокровном устранении спецслужбами невинного человека, который оказался неудобным и несговорчивым свидетелем преступления. Однако расследовать все эти факты власти Греции не пожелали.

Весьма похожий сценарий за последние годы разыгрывался во множестве стран, секретные спецслужбы которых тесно сотрудничают с США. Сначала в обществе разгорается громкий скандал в связи с разоблачением нелегальной прослушки, а затем неожиданно и без мотивов кончает самоубийством какая-нибудь ключевая фигура этого скандала.

Так было в Швейцарии с информатором полиции Кристианом Массоном, затеявшим слив в прессу материалов о нелегальном шпионаже в местных сетях GSM и вскоре якобы совершившим суицид путем прыжка с высокого моста. Так было в Италии с полицейским Адамо Бове, помогавшим прокуратуре выявить систему нелегальной прослушки, устроенной разведкой SISMI в сетях Italia Telecom. После этого разоблачения Бове — для наведения порядка у связистов — был назначен в Italia Telecom на пост главного менеджера по безопасности, однако вскоре и он фатально "прыгнул с моста" в безлюдном месте.

Другой типичный вариант "самоубийства" сценариях в такого рода — это повеситься в собственной квартире (если человек живет один). Так произошло в Греции с топ-менеджером Vodafone Цаликидисом. И в точности так же оборвалась жизнь одного из руководителей разведслужбы Южной Кореи. Замдиректора разведки Ли Су Ир, непосредственно отвечавший за перехват, был привлечен к ответственности в связи с аналогичным национальным скандалом о тайной прослушке спецслужбами политиков, журналистов и прочих сограждан. Но как только генерал начал давать показания о приказах своего начальства и о подробностях операции, он тут же стал еще одной "жертвой суицида".

Для того чтобы иметь более адекватное представление об общей картине, на фоне которой происходит вся эта откровенная и абсолютно безнаказанная уголовщина, можно напомнить о так называемых "экстраординарных перемещениях". То есть о своеобразных формах борьбы ЦРУ США с международным терроризмом, в ходе которых людей, не нравившихся "борцам", просто похищали в той стране, где они проживали, и нелегально вывозили за границу на арендованном самолете.

Ну а дальше, как ныне хорошо известно, похищенных помещали либо в тайные тюрьмы местных спецслужб где-нибудь в Восточной Европе, либо в тюрьмы дружественных спецслужб в странах Ближнего Востока и азиатского региона, либо, наконец, в заморскую тюрьму США типа Гуантанамо. Где многих из этих людей подвергали жестоким пыткам, не говоря уже о беззаконном многолетнем заключении без суда и адвокатов.

Понятно, наверное, что все эти случаи "экстраординарных перемещений", исчислявшиеся по меньшей мере сотнями, с юридической точки зрения однозначно являются тяжкими преступлениями. Но реальность такова, что происходили эти преступления в глобальном масштабе и при сотрудничестве национальных разведслужб стран, на территории которых людей похищали, нелегально вывозили воздушным транспортом и тайно держали в тюрьмах.

Если формулировать чуть иначе, применительно конкретно к Европе, в подобных преступлениях соучастниками так или иначе оказались спецслужбы чуть ли не всех европейских государств. А потому следует ли удивляться, сколь дружно и послушно все воздушное пространство Европы ныне было перекрыто для самолета президента Боливии — только лишь потому, что заокеанскому Большому Брату померещился на борту ненавистный Сноуден...

Дополнительные материалы

О системе глобального перехвата и о систематическом шпионаже США против своих союзников: "Служба гибкой морали";

О тотальной компрометации защиты информации в системе сотовой связи GSM: "Что показало вскрытие".

О крупномасштабной шпионской операции США против властей Греции: "Вопросы на греческом";

О множестве "загадочных" смертей, окружающих истории с массовым нелегальным прослушиванием телефонов: "Серийные самоубийцы";

Об истоках традиций спецслужб в области чистой уголовщины и физической ликвидации людей: "Правда жизни";

⇡#СЛАЙД №3: "МАСШТАБЫ ЗАРАЖЕНИЯ"

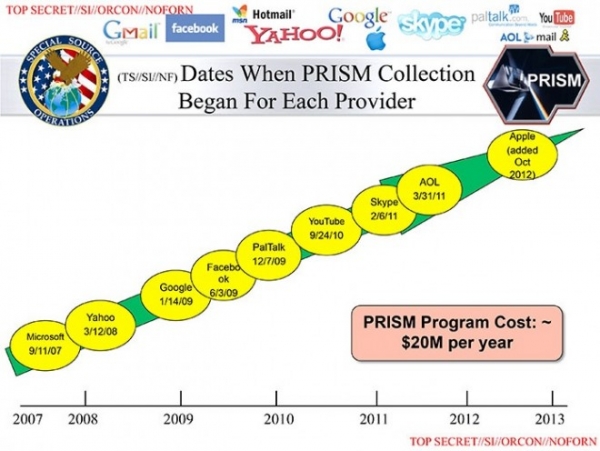

Последний из рассматриваемых здесь топ-секретных слайдов хронологически оказался слитым в прессу одним из самых первых. И по содержанию своему, пожалуй, представляется наиболее понятным для постороннего человека. Ибо суть картинки вполне внятно передает уже название слайда: "Даты, когда сбор данных в базу PRISM был начат от каждого из провайдеров" (11 сентября 2007 года — Microsoft, 14 января 2009 года — Google, 6 февраля 2011 года — Skype и так далее).

|

Пространно комментировать глубоко интимные для каждой из перечисленных компаний истории о том, как все они по очереди ложились под разведывательно-индустриальный комплекс США, здесь вряд ли будет уместно (для интересующихся, впрочем, в конце раздела помещены ссылки на исследования данной темы применительно к наиболее известным ИТ-корпорациям).

Можно сказать, что по этой картинке и без всяких слов уже понятно, что база данных АНБ под названием PRISM имеет в Интернете все, что хочет (или, эквивалентно, всех, кого хочет)...

А потому от конкретного слайда можно сразу переходить к его метафорической составляющей. Которую в данном случае наилучшим, пожалуй, образом может представить известная среди специалистов по компьютерной безопасности книга под названием "Арсенал руткитов" ("The Rootkit Arsenal" by Bill Blunden, Wordware Publishing, 2009).

Точнее, нас здесь будет интересовать не собственно эта толстенная, на 900 с лишним страниц монография о наиболее изощренных методах компрометации компьютерных систем, а ее самая последняя глава, которую издательство в печать не пропустило.

По той причине, что в ней автор книги, Билл Бланден, признается не то чтобы в розыгрыше читателей, а скорее в завуалированном донесении до них через этот большой технический текст очень важной, но крайне неприятной правды. Причем правда эта отнюдь не о компьютерах...

В первых же строках этой главы (опубликованной в Сети как отдельное эссе) автор работы "официально свидетельствует, что его книга The Rootkit Arsenal — это аллегория, замаскированная под техническую компьютерную книгу". Ибо под всей этой теорией о компрометации драйверов устройств и под исходными кодами программ лежит куда более глубокое послание — об очень серьезном заражении всей политической системы государства.

|

Любой человек, занимавшийся исследованием вредоносных программ, пишет Бланден, ныне знает, что для руткитов оказывается совершенно реальным поставить под контроль и целиком весь компьютер, и те машины, что с ним связаны. То есть внешне невинное и сравнительно небольшое приложение (размером меньше 500 килобайт) оказывается способным тихо и незаметно скомпрометировать всю систему, масштаб которой измеряется гигабайтами и в миллионы раз больше, чем собственно вредоносная программа.

Скомпрометировав компьютер, злоумышленник может встроить руткит глубоко внутрь инфраструктуры машины, а затем постепенно укреплять и усиливать эту основу, чтобы манипулировать всем множеством ключевых подсистем конструкции. Конечным же результатом этих тонких манипуляций становится то, что руткит обретает очень значительную степень скрытного влияния на работу всей системы. Все, что требуется для такого рода компрометации системы, — это правильно организованный доступ к ключевым функциям системы и детальное понимание того, как работают все эти вещи.

Отойдя чуть-чуть назад от деревьев, чтобы увидеть лес, поясняет Бланден, вы можете констатировать, что нечто очень похожее уже произошло с политической системой и структурой власти в Соединенных Штатах (а также, можно добавить здесь, в разной степени и с политической системой всех тех государств, которые оказались поражены той же самой заразой).

В своем эссе автор развернуто обосновывает этот вывод с позиций эксперта по защите информации и просто наблюдательного человека. И если непредвзято смотреть на реальное состояние дел, с выводами Бландена трудно не согласиться. Политическая система "демократии западного образца" действительно глубоко скомпрометирована, причем в самом своем корне (system is rooted, как выражаются на английской интерлингве компьютерщики).

Дополнительные материалы

- Об индустриальном размахе разведки и о совместных делах шпионов с корпорациями Microsoft и Booz Allen Hamilton (на которую работал Эд Сноуден): "Большая ЖрАТВА";

- О том, сколь "давно и естественно" ведущие ИТ-корпорации сползают в мир секретных спецслужб: "Хитрости крипторемесла" (Microsoft ); "Если спишь с собаками" (Google); "Все ходы записаны" и "Власть кольца" (Apple); "Игры в слова" (Skype).

В ЗАКЛЮЧЕНИЕ

Дабы не заканчивать материал на совсем уж унылой ноте, хотелось бы признать, что и политика, и бизнес, и даже работа спецслужб (как ни странно) в принципе могут быть гораздо честнее и чище, нежели то, как они выглядят сейчас. Разведкой, например, вполне возможно заниматься как весьма благородным, рафинированным и изощренно-интеллектуальным делом. Но для этого надо учить шпионов не воровству секретов и способам ликвидации людей, а правильной работе с открытыми источниками информации. Особенно в нынешнюю эпоху информационного изобилия.

То, что политикой и бизнесом в принципе можно заниматься и по-честному, прекрасно известно, наверное, всем. Хотя — с учетом нынешних раскладов в мире — звучит это чрезвычайно наивно и старомодно. Слишком уж ситуация запущенна. Но начинать лечить все это дело, как ни крути, надо все-таки со спецслужб. Именно там сосредоточены самые глубокие и болезненные тайны, пускающие метастазы по всей системе. И пока все эти тайны остаются скрытыми, не извлеченными на свет для всеобщего ознакомления, вылечить систему от поразившего ее руткита не получится.

Именно поэтому самыми важными для здоровья общества людьми становятся такие герои, как Эдвард Сноуден или Брэдли Мэннинг. Те, кто в одиночку решается бросить вызов всей этой насквозь прогнившей и очевидно преступной системе, массово раскрывая ее "страшные тайны". Именно оттого система их дико боится и яростно преследует с нарушением всех общепринятых правовых норм. Но есть сильное ощущение, что людей таких будет становиться все больше и больше. Иначе не выздороветь.

Дополнительные материалы

О том, что представляет собой чистая разведка и о роли открытых источников информации: "Модель OSINT";

О том — для примера — как выглядит OSINT-расследование истории с антракс-атакой, осуществленной против американского народа осенью 2001 года: "Следствие окончено, забудьте".

Источник: 3dnews.ru